به گزارش ایسنا، به نقل از زومیت، این آخرین مدل کلاهبرداری است که در لباسی جدید اما با همان کدهای قدیمی، این روزها گوشی به گوشی جابهجا میشود و دستگاه بعضی از افراد را هک میکند.

اگر از لایههای پنهان کد این پیامهای فریبنده و ایموجیهای جذاب عقبتر برویم، به شبکهای از هکرها میرسیم که سورسِ این فایل را در گروههای بزرگ تلگرامی منتشر میکنند و میفروشند، پنل آماده میخرند و با همین ترفندها یا روشهای دیگر در حال کلاهبرداری هستند.

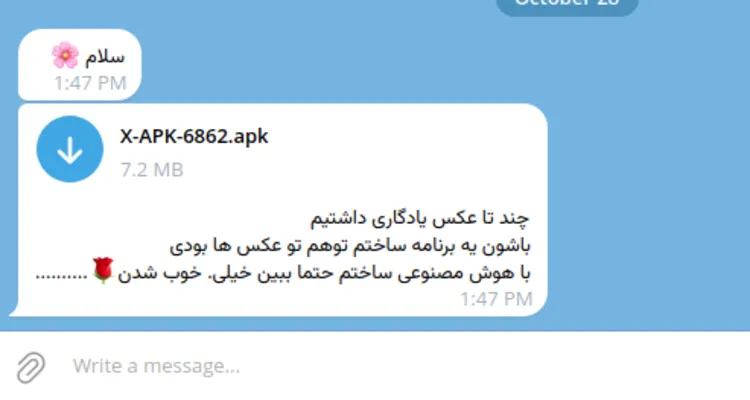

چطور ممکن است شما هم در دام چنین پیامی بیفتید؟ فرستندهاش یکی از نزدیکترین دوستان یا اعضای خانواده است و حتی لحظهای به ذهنتان خطور نمیکند که ماجرا بوی کلاهبرداری بدهد. همان دوست یا فامیل که خودش قربانی هک شده و کنترل تلگرامش را از دست داده، پیامی حاوی یک فایل APK برایتان میفرستد؛ فایلی که فقط روی گوشیهای اندرویدی دردسرساز است. آن را نصب میکنید و در ظاهر هیچ تغییری در گوشی رخ نمیدهد، اما چند روز بعد، کمکم آثار و تبعاتش خود را نشان میدهد.

داخل این فایل بدافزار چیست؟

یک کارشناس امنیت شبکه، این فایل را بهطور مفصل بررسی کرده و به اطلاعات جالبی درباره فعالیتهای پشت پرده گروه اصلی فیشینگِ این بدافزار (گروهی با بیش از ۱۲ هزار عضو) دست یافته است.

وقتی این نرمافزار را نصب کنید چه اتفاقی میافتد؟ او می گوید: «همان لحظه شاهد اتفاق خاصی در گوشی موبایلتان نیستید. مثلا گوشی خاموش نمیشود اما در پسزمینه برنامه اجرا شده است و بدافزار به مخاطبان، پیامکها و اطلاعات پایه دستگاه دسترسی پیدا خواهند کرد.»

دسترسی به پیامکها و دریافت رمز دوم

به گفته او، دسترسی به پیامها هدف اول است. «دریافت رمز دوم و کد ورود به تلگرام مهمترین دادهای است که یک هکر با این برنامه به آن میرسد.»

دسترسی به فهرست مخاطبان و فریب دیگران

لیست مخاطبین، دومین دیتایی است که از طریق این فایل هکرها به آن دست پیدا میکنند. اهمیت داشتن شمارههای ما چیست؟

بعد از این میتوانند همین پیام که با آن شما را فریب دادند، به بقیه مخاطبان این فرد ارسال کنند.

با همین لیست تماس، فریبکاری به شکل گلوله برفی ادامه مییابد. به گفته این کارشناس، در این سورسکد حتی اسم روبیکا هم آمده که از مسیر آن به لیست مخاطبان فرد راه یابند و به دیگر افراد پیام دهند. نکته این است که آنها این دسترسی را دارند که گوشی شما را بیصدا کنند تا متوجه دریافت پیامکها نشوید.

صفری میگوید: «ایجاد حالت آفلاین مود در این بدافزار حقه جدیدی است. به این صورت که اگر متوجه شوند اینترنت کاربری در طول روز قطع است، تنظیم میکنند که در اولین اتصال به اینترنت، مجرای انتقال اطلاعات را توسط پیامک رمزگذاری شده، به شماره دستگاه دیگری منتقل و از آن طریق به سمت سرور خودشان هدایت کنند.»

دسترسی به حسابهای بانکی

بدافزارها چطور به حسابهای بانکی ما دست پیدا میکنند؟ تصور برخی این است که هکرها در حال مانیتور کردن گوشی هستند اما اینطور که این کارشناس میگوید اندروید اجازه این نوع دسترسی را به آنها نمیدهند.

به گفته او، بدافزار نمیتواند وارد برنامه بانکی شما شود ولی در برنامههای خود این دستور را به فایل داده تا به محض این که خودتان وارد برنامه بانکی شدید، از اطلاعات اپلیکیشن بانکی شما اسکرینشات بگیرد. به خاطر همین است که برخی از اپلیکیشنهای بانکی این روزها امکان اسکرینشات گرفتن را مسدود کردهاند.

دسترسی به کیفپولهای رمزارزی

به گفته وی، داخل سورسکد فایل بدافزار به برنامههای زیادی از جمله کافه ارز، تراست ولت، رمزینکس، بیت ۲۴، آبان تتر، ایرانیکارت و بسیاری از کیف پولهای دیگر اشاره شده است. «این برنامه گوشی را مورد بررسی قرار میدهد که مثلا اگر یک برنامه رمزارزی دارد و لاگین آن صرفا با پیامک باشد، از طریق آن وارد حساب فرد شود.» کیف پول شما احراز دو مرحلهای دارد؟

خیلی خوشحال نباشید! همزمان اگر روی این اپلیکیشنهای آلوده کلیک کرده باشید ممکن است از سمت دیگری هم مورد حمله قرار بگیرید و لینکی برایتان ارسال کنند که با تایید شما مبلغی از حساب برداشته شود.

در گروه تلگرامی سازنده این بدافزار چه میگذرد؟

این کارشناس امنیت با بررسی سورس اولیه فایلی که برای کاربران ارسال میشد، به تگ یوزرنیم چند کانال تلگرامی رسید؛ سرنخهایی که در نهایت به بزرگترین گروه فروش همین بدافزارها با ۱۲ هزار عضو منتهی میشد.

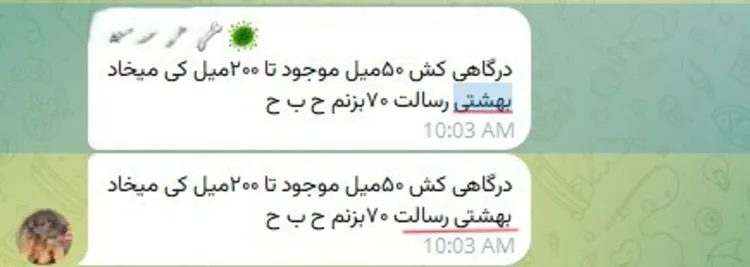

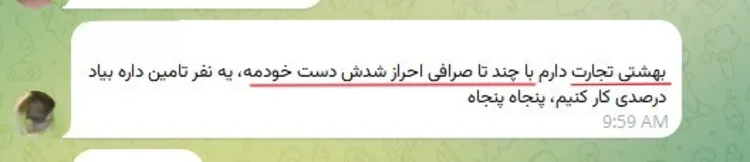

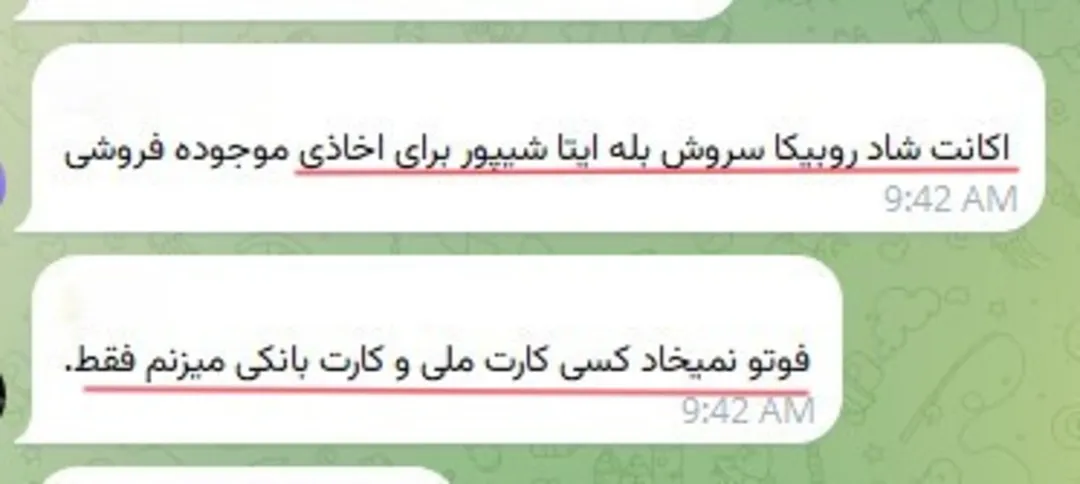

او توضیح میدهد: «در این گروهها افراد به جز این فایل بدافزار، پنل فیشینگ میخریدند یا در پیامهای آنها درخواستهای متعددی برای اخاذی، پولشویی و فیشینگ دیده میشد. از دیگر خرید و فروشهای آنها این است که مثلا حساب ارزی یک که در صرافی احراز هویت کرده پیدا کرده، کارت بانکی او را هم دارند به راحتی پولشویی میکنند.»

در این گروهها افراد به جز این فایل بدافزار، پنل فیشینگ میخریدند یا در پیامهای آنها درخواستهای متعددی برای اخاذی و پولشویی دیده میشد

زومیت به کمک برخی از کارشناسان امنیت چند نمونه از پیامهای رد و بدل شده در این گروه را بررسی میکند:

«بهشتی» یعنی کارتی که از یک فرد دارای اعتیاد یا کارتن خواب اجاره میکنند، سیمکارتشان رامیگیرند و با احراز هویتشان در صرافی هرکاری بخواهند انجام میدهند.

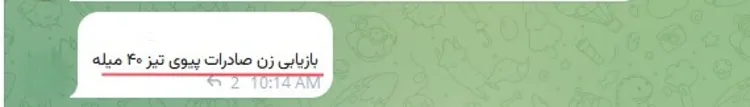

این یعنی هکر یک اکانت بانک صادرات با موجودی ۴۰ میلیون تومان دارد که یوزرنیم آن را داشت اما رمز آن را نمیداند. نیاز دارد کسی با دیوایس غیرقابل رهیابی رمز عبور آن را بازیابی کند. هکر اعلام کرده به پیامکهای او دسترسی دارد و کد را میدهد. با همکاری که این پیشنهاد را قبول کند رمز عبور را تغییر میدهند و وارد حساب آن میشوند.

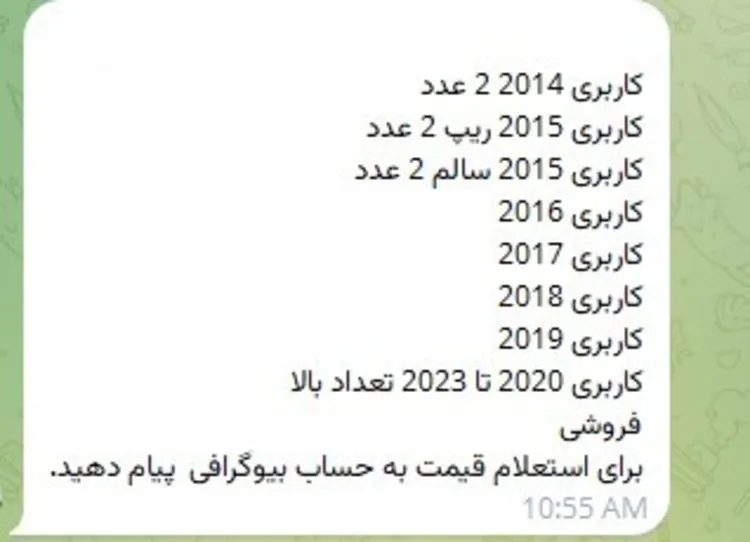

کاربرهای قدیمی تلگرام لیمیتهای کمتری دارند و دیرتر اسپم میشوند به همین دلیل بازار گرمی دارند.

در این گروه پیامهای متعددی برای جعل کارت ملی و بانکی یا جعل عکس برای احراز هویت و همچنین اخاذی دیده میشد.

این به معنای انتقال وجه هکر از سامانههای انتقال پول است. این فرد نوشته این حسابها را در اختیار دارد و حالا در گروه به دنبال یک همکار میگردد که حسابها را تخلیه کند.

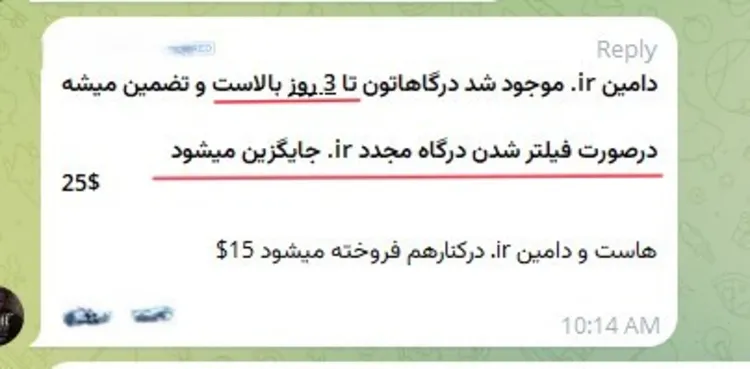

یک کارشناس اینترنت و امنیت، درباره این کلاهبرداری به زومیت اینطور توضیح میدهد: «فیشینگ در بستر ir. از نظر کاربران قابل اعتماد به نظر میرسد و در سیستمهای فیلترینگ دیرتر شناسایی و دیرتر فیلتر میشود. ولی پسوند دامنه آیآر نیاز به احراز هویت دارد؛ به همین دلیل این افراد آیآر میفروشند که برای فیشینگ از آن استفاده و تضمین میکنند که تا سه روز فیلتر نمیشود.»

او همچنین توضیح میدهد که هاستینگ داخل ایران هم برای آنها ارزشمند است، چراکه سیستمهای محافظتی خارج از کشور سریعتر فیلتر میشود و احتمال ایراناکسس شدن آن بیشتر است: «سیستم فیلترینگ فیشینگ، سریعتر آن را پیدا می کند و سیستمهای نظارتی گوگل و موزیلا دائم در حال پیدا کردن فیشینگها هستند و سریعتر از هاستینگ ایرانی آنها را پیدا کرده و داخل مرورگر به کاربر نشان میدهند.»

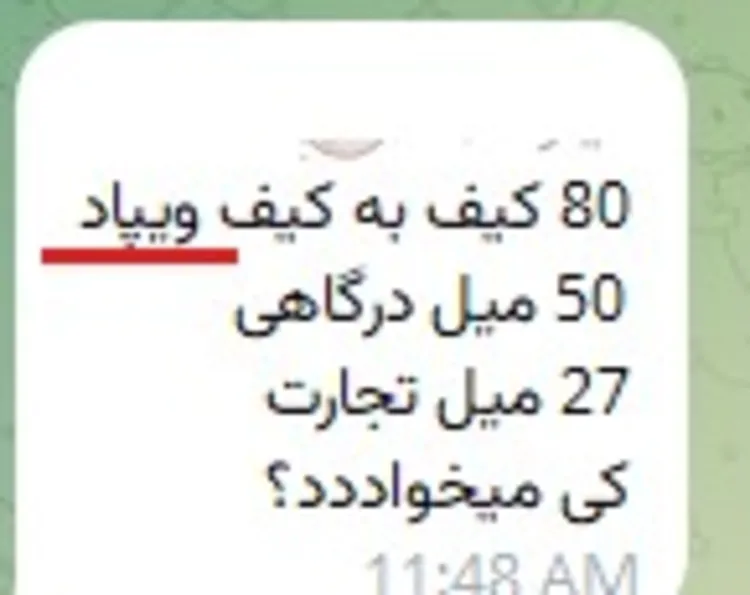

این یک تقاضا برای استفاده از اپلیکیشن ویپاد برای پولشویی است. متقاضی میخواهد از یک حساب ویپاد به ویپاد دیگری پولی را منتقل کند اما نمیخواهد هویتش مشخص شود.

هشدار پلیس فتا: بدافزارها یک قدم پیشرفتهتر شدهاند

سرهنگ جواد مختاررضایی، معاون فرهنگی و اجتماعی پلیس فتا فراجا، هشدار میدهد: «هر فایلی که در پیامرسانها دریافت میکنید ممکن است در ظاهر یک عکس یادگاری، نرمافزار بانکی یا هر محتوای معمولی باشد، اما در واقع بدافزار است. نصب چنین فایلهایی روی گوشی باعث میشود کنترل کامل تلفن همراه شما در اختیار مجرم سایبری قرار گیرد.» توضیح او در گفتوگو با زومیت این است:

بدافزارها انواع مختلفی دارند اما بهطور کلی دو هدف اصلی را دنبال میکنند: دسترسی به پیامکها و اطلاعات حساب بانکی شما و دسترسی به حسابها و فهرست مخاطبان در پیامرسانها و شبکههای اجتماعی برای گسترش آلودگی.

به گفته او، قدیمها و در مدلهای سادهتر، این بدافزارها فقط شما را به درگاه پرداخت جعلی هدایت میکردند و پس از وارد کردن اطلاعات، حسابتان تخلیه میشد. اینجا آموزشهای زیادی برای تشخیص درگاههای پرداخت جعلی داده شده بود. اما حالا بدافزارها یک قدم پیشرفتهتر شدهاند.

اما در نوعهای پیشرفتهتر، این بدافزارها از دادههای تلفن شما برای نصب نرمافزار بانکی جعلی یا آلوده توسط فرد هکر استفاده میکنند و بدون ورود به هیچ درگاهی، میتوانند اطلاعات حساب، رمزهای بانکی و پیامکهای شما را استخراج کرده و به سرورهای خود ارسال کنند.

هدف دیگر آنها شبکههای اجتماعی و پیامرسانها هستند:

بدافزارها با دسترسی به رمز یا احراز هویت شما میتوانند وارد حسابهای شخصی در واتساپ، تلگرام، اینستاگرام و… شوند، از طریق شماره شما به مخاطبانتان پیام ارسال کرده و همان فایل آلوده را برای دیگران بفرستند تا چرخه آلودگی تکرار شود.

برای پیشگیری از این خطرات توصیح معاون فرهنگی و اجتماعی پلیس فتا فراجا این است:

حتماً احراز هویت دومرحلهای (Two-Step Verification) را در تمام پیامرسانها و شبکههای اجتماعی فعال کنید تا از ورود غیرمجاز جلوگیری شود.

برنامهها را فقط از منابع معتبر و مارکتهای رسمی نصب کنید؛ مانند بازار، مایکت، Google Play یا App Store.

از دریافت و اجرای فایلهایی که از طریق پیامرسان یا صفحات ناشناس برایتان ارسال میشود، اکیداً خودداری کنید.

انتهای پیام

نظرات